Хакеры кибергруппировки APT20 нашли

способ обхода двухфакторной авторизации с помощью кражи программных токенов. С

их помощью они проникали в VPN-сети. В

какой-то момент их за этим поймали, и невозможность вновь проникнуть в сеть

хакеры встретили руганью.

Веб-серверы и VPN

Китайская хакерская

группировка нашла новый способ обходить двухфакторную авторизацию. Оказалось,

для этого достаточно было модифицировать перехваченный токен безопасности RSA SecurID.

Как пишут исследователи

компании Fox-IT Holding B.V., группировка APT20 специализируется на атаках на веб-серверы

(преимущественно с установленной системой Jboss), которые затем используются для входа в

корпоративные сети. Хакеры устанавливают веб-шеллы и пытаются найти

администраторские аккаунты и пароли к ним. Они также пытаются проникнуть в VPN-сети, чтобы получить

большее количество конфиденциальной информации.

Что интересно, им удается

проникать даже в VPN с защитой двухфакторной аутентификацией. По-видимому, они крадут

программные токены RSA SecurID взломанных систем, а затем модифицируют их для

работы в других системах.

В Fox-IT полагают, что используемый хакерами инструмент

они разработали сами.

Локальная добыча

Из пояснений Fox-IT следует, что злоумышленники крали и использовали

токены, которые генерировались не сторонним устройством, а локально на

компьютере жертвы.

«При наиболее вероятном

сценарии, злоумышленник крал у жертвы программный токен, чтобы сгенерировать

коды двухфакторной авторизации на собственной системе. Однако, если

злоумышленнику нужно импортировать эти программные токены на другую систему, не

на ноутбук жертвы, RSA SecurID выдаст ошибку…», — написали исследователи.

«Программный токен

генерируется для каждой конкретной системы, но, естественно, уникальная

величина для каждой системы легко добывается, если у злоумышленника есть к ней

доступ, — говорится в исследовании. — По-видимому, им даже не нужно специально

изыскивать уникальное значение для системы жертвы, поскольку она проверяется

только при импорте начального (seed) значения токена SecurID и не имеет никакого отношения к seed-числу, используемому для

генерации фактических двухфакторных токенов. Это означает, что злоумышленнику

достаточно модифицировать средства проверки того, был ли импортируемый токен

сгенерирован именно для этой системы, и тогда не нужно тратить время как

перехват уникального значения».

«Данная ситуация показывает,

что не все 2FA-инструменты

одинаково эффективны, — считает Алексей

Водясов, эксперт по информационной безопасности компании SEC Consult Services. — Вряд ли этот прием

сработал бы с внешним аппаратным генератором двухфакторных кодов. А так

получается, что у хакеров появилась универсальная отмычка для этой реализации 2FA».

Вот же незадача…

Интересно, что одну из атак

исследователи Fox-IT

остановили буквально в режиме онлайн, выпроводив хакеров из сети атакованной

компании и заблокировав веб-шелл, который они установили.

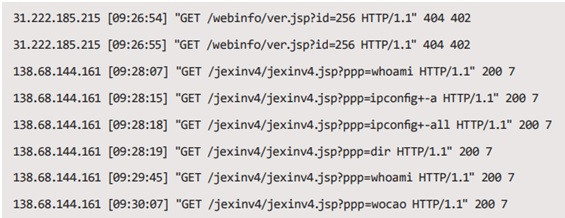

На скриншоте ниже

демонстрируется попытка снова подключиться к шеллу.

Последняя

команда («Get /jexinv4/jexinv4.jsp?ppp=wocao HTTP/1.1» 200 7)

содержит слово wocao. Судя по всему, это 我操, «Wǒ cāo» — бранное

восклицание, означающее «чёрт!» или «вот д…мо!». По всей видимости, хакеры очень расстроились.