Разработан новый способ взлома при помощи лазера. Его автор экспериментировал на чипе безопасности, в котором хранились ключи доступа к аппаратному криптокошельку. Для доступа к данным оказалось достаточно кратковременного воздействия лазером всего лишь на две области микросхемы.

Лазер как инструмент взлома

Информацию из компьютера, смартфона или другого современного устройства оказалось возможным извлечь при помощи обыкновенного лазерного луча. Как пишет PC Mag, на практике это доказал специалист по информационной безопасности компании Leger Оливье Эриво (Olivier Heriveaux).

Процесс извлечения данных из современных гаджетов Эриво продемонстрировал на конференции Black Hat. Он заявил, что микросхемы чипов особенно чувствительны к ультрафиолетовому излучению. Для кражи данных он просто направлял луч лазера на нужную часть микросхемы в нужное время.

Другими словами, хакер провел так называемую «атаку по таймингу» (timing attack). В алгоритме таких атак лежит принцип, гласящий, что на проведение любой логической операции чипу требуется небольшой отрезок времени (тайминг). Он варьируется в зависимости от тех операций, которые выполняются. Если у хакера есть таблица таймингов, то он может восстановить информацию, проходящую через чип.

Как все работает

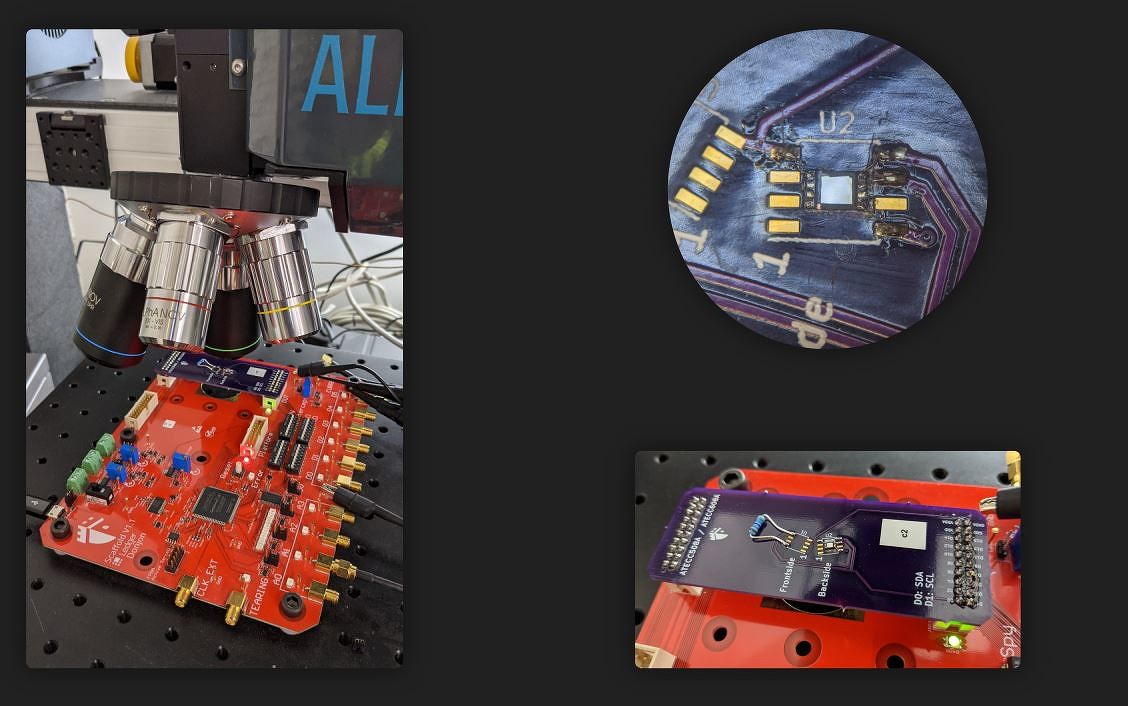

Оливье Эриво сообщил, что воздействуя на чип лазером, он вызывает небольшие сбои в его работе, что и позволяет ему извлекать данные. Свои эксперименты он ставил на аппаратном кошельке Coldcard, предназначенном для хранения биткоинов и других криптовалют.

Целью Эриво был перехват ключа дешифровки данных, хранящихся в чипе безопасности. Хакер разобрал устройство и, получив доступ к этой микросхеме, обнаружил, что для получения этого ключа нужно всего два раза направить лазер на одну и ту же область на ней. Предварительно он убрал с чипа пластиковый защитный корпус, чтобы получить доступ к внутренностям.

По словам Эриво, выявить это он смог лишь спустя множество часов, потраченных на неудачные попытки. Хакер активировал лазер в различные промежутки времени, направляя его на разные области чипа, и в итоге он собрал свыше 100 тыс. точек данных. Затем он нарисовал своего рода карту этого чипа, пометив на ней точки, воздействие на которые лазером было наиболее эффективным. Также он пометил и временные промежутки между активацией лазера.

Эриво сообщил, что для успеха всей операции было необходимо как можно более тщательно извлечь информацию об энергопотреблении атакуемой микросхемы при обработке закрытого файла с ключом внутри. Он снял эти данные при помощи осциллографа, после чего загрузил в чип открытый файл и получил второй график потребления электричества.

Затем Оливье сравнил два графика и, выявив точки расхождения, определил моменты времени, в которые воздействие лазерным лучом на микросхему могли принести нужные ему результаты.

После замеров энергопотребления Эриво приступил к использованию лазера. Постоянно сверяясь с обоими графиками потребления энергии, хакер выявил точки на чипе, воздействие лазером на которые заставляло график при обработке закрытого файла выглядеть так же, как при обработке файла без защиты. Поначалу Эриво подсчитал, что для этого нужно «стрелять» лазером по четырем точкам, но в итоге выяснил, что вполне достаточно и двух.

Подопытная микросхема

Свой эксперимент Оливье Эриво ставил на чипе ATECC508A производства Microchip. Он работает с 256-битными ключами и может хранить до 16 ключей.

Хакер отметил, что в настоящее время у ATECC508A есть более современная версия с маркировкой ATECC608A. До нее он пока не добрался, но, с его слов, обе микросхемы используются в аппаратных криптокошельках и по сей день.

Также существует и еще более современный крипточип ATECC608B. Эриво не исключил, что тоже попытается взломать его при помощи лазера.

Более простые способы взлома

Существуют в десятки раз менее затратные способы взлома различных устройств, в том числе и компьютеров и подключенных к ним USB-криптокошельков, доступ к которым осуществляется через ввод пароля в фирменном приложении. Нередко для этого используются самые обычные диктофоны, а в современном мире – смартфоны с аналогичным приложением.

Этот способ еще в 2005 г. обнаружили сотрудники Калифорнийского университета Беркли (University of California, Berkeley). Они доказали, что набранный на клавиатуре текст, в том числе и логины с паролями, можно без труда восстановить с помощью обыкновенной аудиозаписи процесса.

Со слов этих специалистов, в ходе исследований они сделали 10-минутную аудиозапись работы людей на компьютере и после восстановили данные с помощью специального ПО. Неопознанными остались только 4% записи. Суть кроется в уникальности звуков, издаваемых клавишами при скорости печати до 300 знаков в минуту. Анализируя эти звуки, компьютер вполне может определить и те клавиши, которые использовались, и необходимый порядок их нажатий.

Если под рукой не окажется программного анализатора звуков, то вместо него можно использовать и обычную электронную сигарету, способную заряжаться по USB. Этот способ был открыт летом 2017 г. К электронной сигарете надо припаять дополнительную микросхему и подключит ее к USB-порту компьютера. ОС определит устройство как клавиатуру и начнет выполнять все команды, исходящие от нее. Возможен и другой вариант: сигарета начинает взаимодействовать с сетевым трафиком и скачает вредоносное ПО для последующего запуска на ПК и кражи информации.